应急响应入门篇-应急响应流程及数据保护

发布时间 - 2021-12-02 15:04:19 点击率:603次1.网络安全的特性

整体性:业务与利益相关

动态性:技术不断发展

开放性:没有物理边界

相对性:没有绝对的安全

2.网络应急响应:

定义:在对网络安全态势、组织的网络系统运行情况和面临安全威胁有清楚的认识下,在管理、技术和人员方面进行计划和准备,当网络安全事件突发时,能够有序应对并妥善处理,降低组织的损失,并能够改进网络安全突发事件的策略和计划

应急响应对网络安全事件所做的具体准备,如数据、工具、人力和计划方面,以及事件发生时的处置和事件后的针对分析。

3.方向分类:

红队:攻击方

蓝队:狩猎

青队: 网络安全问题初出现,能够及时响应反制保护企业安全

工作内容: 采取合适的应对策略和措施保障自身业务信息系统持续性。

3应急响应流程

1.应急响应准备

获取当前网络安全事件信息

事件发生前,做好日常运维检测,收集各类故障信息。(区别系统自身故障和人为破坏)

(区分一般事件和应急响应事件)

充分获取当前事件信息从而启动响应的预案(事件上报,确认应急响应事件类型和应急事件的等级)

通知相关人员,启用应急预案

2.启用网络安全应急响应预案

1.应急预案内容

1.1 总则

1.2组织体系和职责

1.3事件预警

1.4应急处置

1.5后期处置

1.6预防工作

1.7保障措施

1.8附则

2.应急小组划分

应急领导小组、应急预案制定小组、应急执行小组、应急保障小组、技术保障小组、支持保障小组

3.应急响应保护

1.抑制保护

应急响应事件发生,采用临时策略对目录机器进行止损。

措施:直接策略:断网,断网好处:防止删除日志和重要文件

方法:查清影响的机器和范围

进行网络隔离,关闭响应的端口

切换备份机器,保障业务正常

常规应急响应:修复系统,分析产生的原因,加固系统。

2.数据保护

2.1winows系统

1.保护物理设备(物理隔离,防止人为物理破坏机器)

事件严重的话,保护现场。

2.对内存和磁盘制作相关进行(取证数据)

(磁盘镜像(Disk Image) 将存储器的完整内容和结构都保存在一个文件)

windows系统 https://getdataforensics.com/product/fex-imager/

1.进入首页,是介绍它的版本,以及支持的系统。

点击下载windows版本。

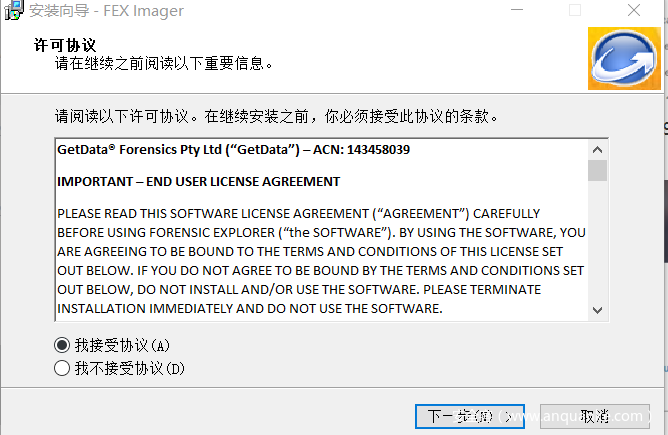

开始安装

使用管理员模式运行

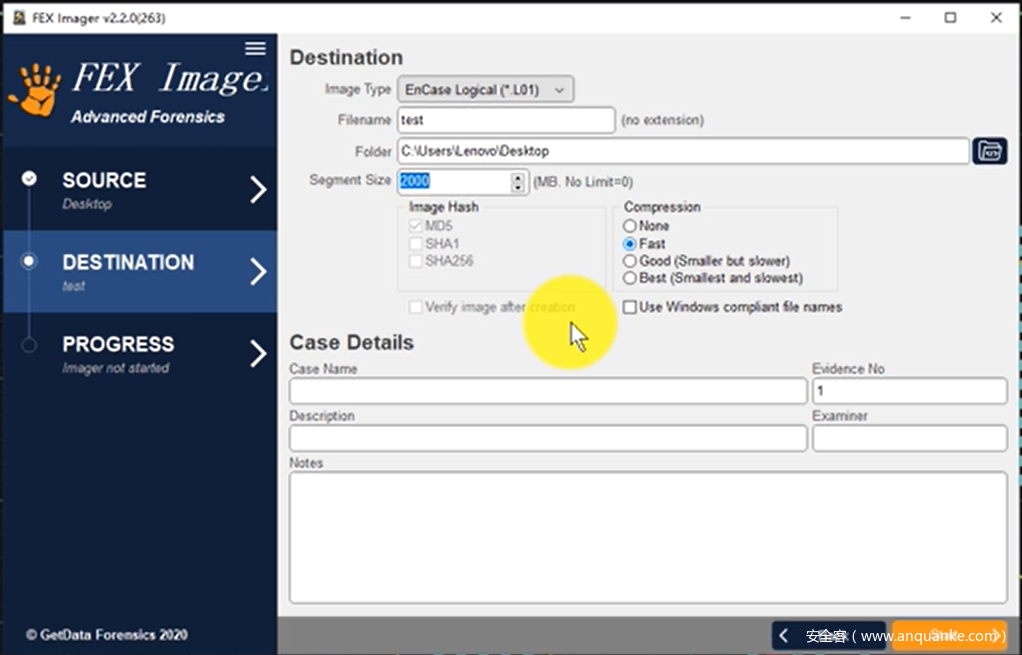

第一种是整个硬盘备份。

第二个是按分区模式进行备份。

开始备份

备份完成。

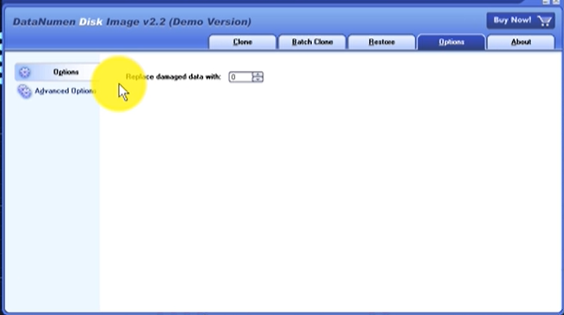

第二个工具:https://www.datanumen.com/disk-image/

进入首页,下载

然后双击,开始安装。

进行备份。

2.2Linux系统

lsblk 查看磁盘编号

开始备份sda5

sudo dd bs=512 if=/dev/sda5 | gzip -9 > image-os.gz

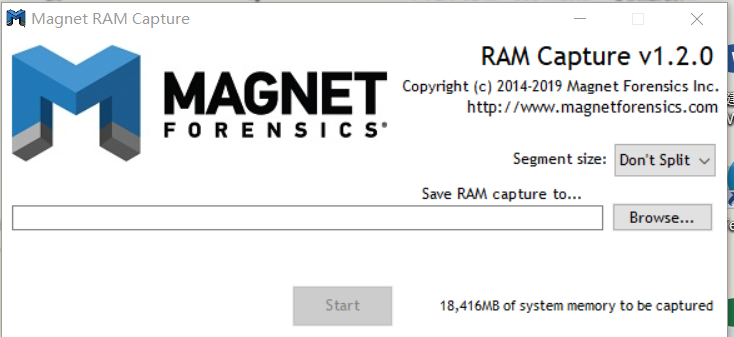

内存镜像制作

1.内存快照,病毒木马都是内存驻留,不会在硬盘留有痕迹。避免自我销毁,此时进行保留内存镜像,

利于多次分析。

Magnet RAM Capture

http://magnetfiles.com/free_tools/MagnetRAMCapture/

进程文件制作

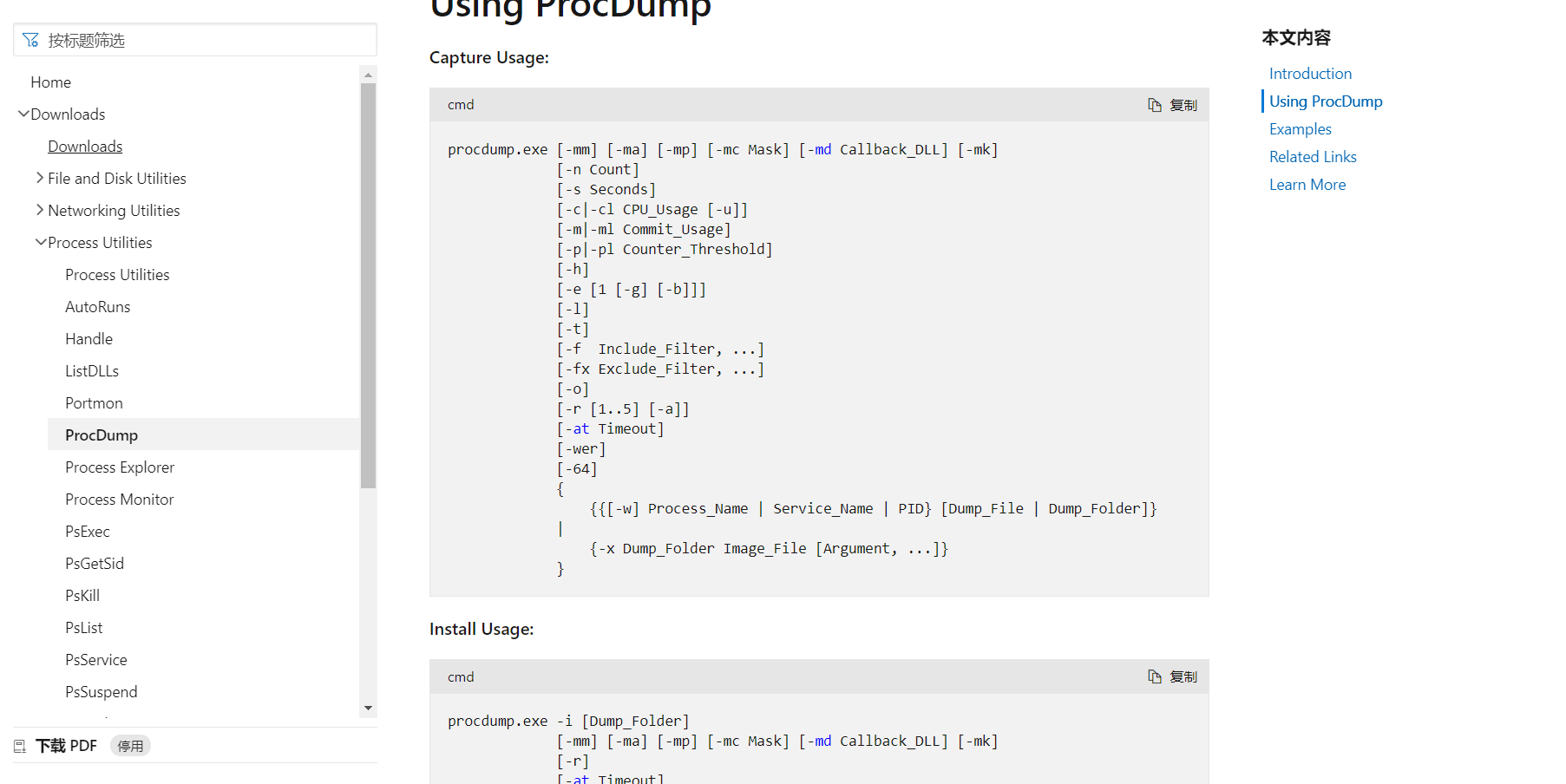

procdump

https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

进入首页下载

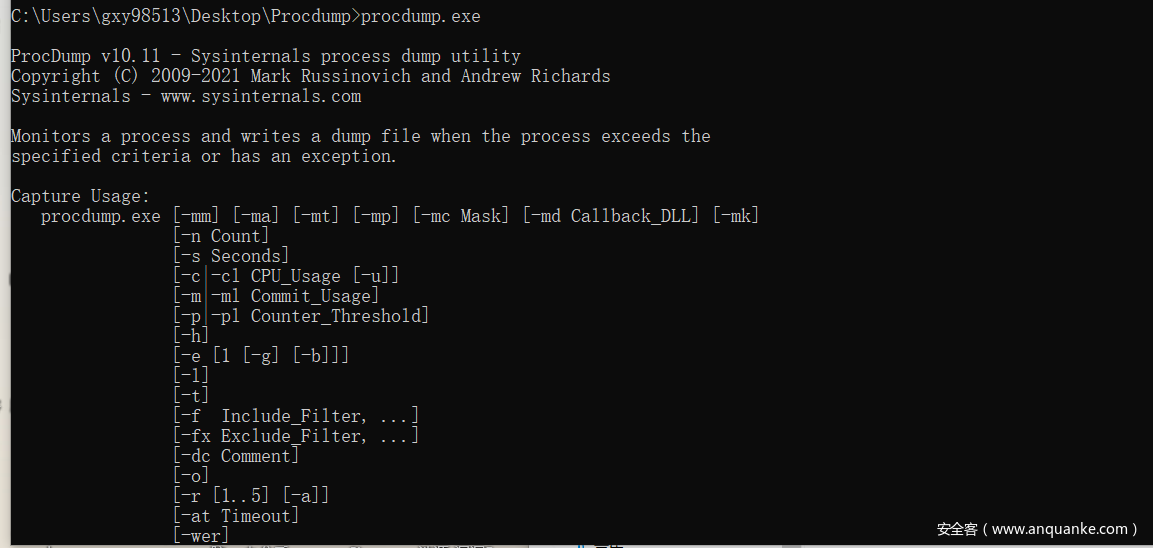

使用方法:

主要用法:procdump64.exe –ma <pid>

第一种用法:procdump64.exe + notepad进行制作。

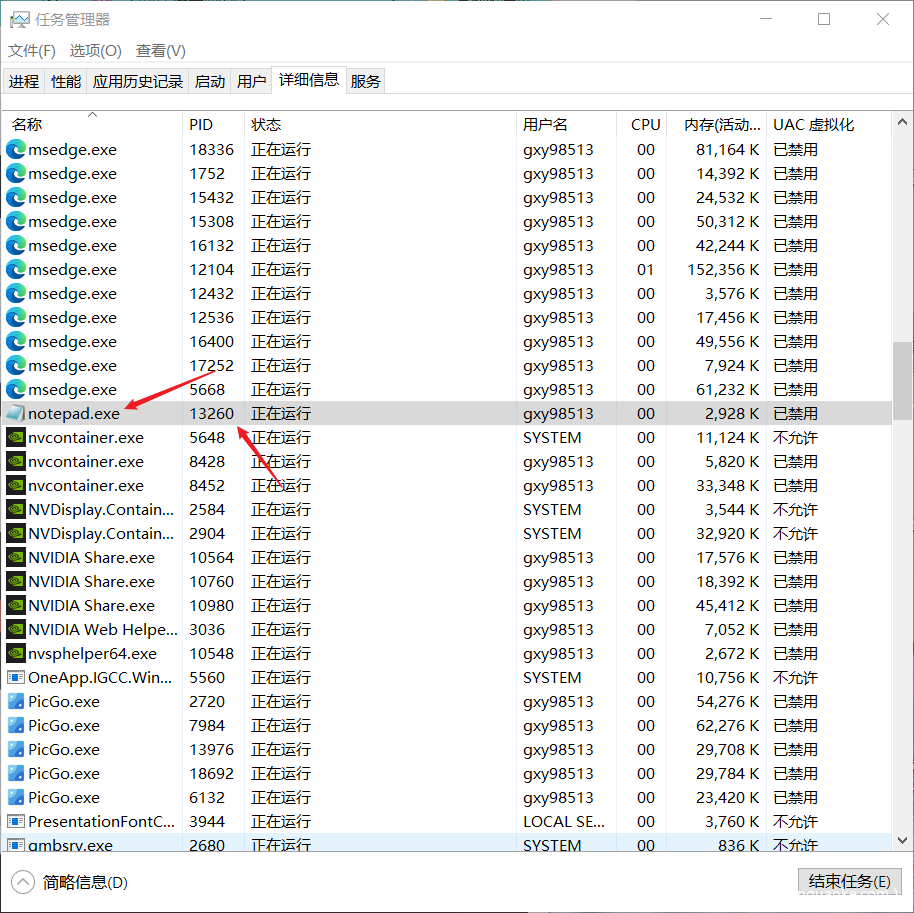

第二种:找到notepad的pid值

使用procdump64.exe -ma 13260

对比之后,发现第二个保存的比较完整,值得推荐。

总结:本文主要从应急响应的流程,划分,应急响应各个阶段,人员划分,准备阶段及碰到应急响应的时候,如何将风险降低。还有对数据保护的一些方式。

转载自安全客:https://www.anquanke.com/post/id/260061

客服1

客服1